La Ley de Protección de Datos Personales: Facilitando su Cumplimiento Mediante la Tecnología

La promulgación de la Ley 29733, Ley de Protección de Datos Personales, marcó un hito en términos de cómo el Perú define la importancia de la información personal, el valor de la privacidad, y la obligación que todos tenemos para cuidarla como es debido. Por supuesto, implementar los mecanismos de protección y seguridad de los múltiples Bancos de Datos que manejan las empresas y entidades públicas puede ser retador, particularmente considerando que muchos de ellos pueden estar almacenados en medios electrónicos.

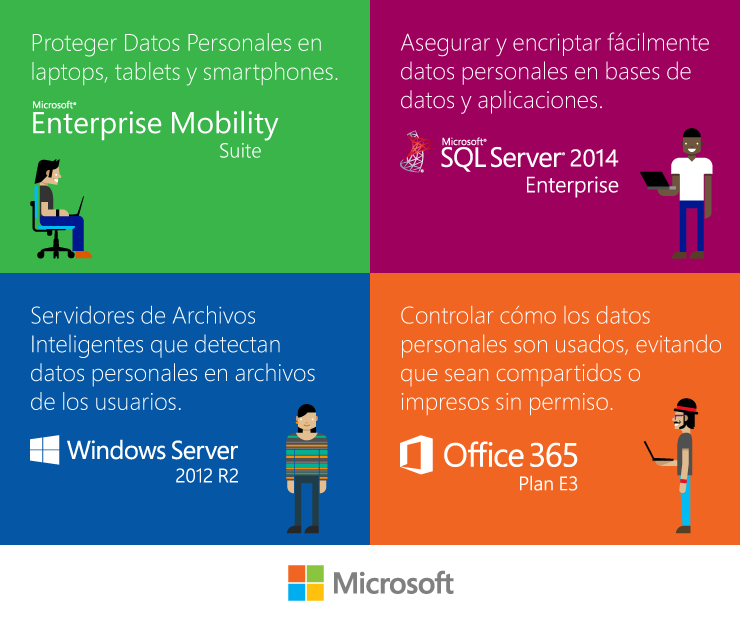

Conscientes de esto el equipo legal de Microsoft ha estado trabajando en identificar características técnicas de nuestros productos empresariales que se alinean a la recientemente publicada Directiva de Seguridad de la Ley de Protección de Datos Personales. Como resultado de este trabajo, y en el marco del Día Internacional de la Protección de Datos que es el 28 de enero, queremos presentar una serie de características técnicas en productos como SQL Server Enterprise, Windows Server 2012 R2, Office 365 E3, entre otros, que, aplicados de manera adecuada y con la asesoría correcta, contribuyen al cumplimiento de requisitos específicos de la Directiva de Seguridad de la Ley de Protección de Datos Personales.

Esta directiva, que entrará en vigencia en nuestro país desde el próximo 8 de mayo, exige la obligatoriedad de la protección de los datos personales de todos los peruanos. En efecto, la Ley 29733, Ley de Protección de Datos Personales y su Reglamento, establecen una serie de medidas para todas las entidades públicas y privadas para la protección de los datos personales de los individuos; recogiendo, además, disposiciones especiales para el tratamiento de los datos personales de menores de edad. Incumplirlas podría acarrear multas de hasta 100UITs, además de arriesgar el posicionamiento de la marca infractora.

¿Qué Son Datos Personales y cómo la tecnología de Microsoft contribuye al cumplimiento de la Ley?

Definir qué es un Dato Personal ayuda a entender la importancia de su protección. Los datos personales son toda información que identifica o hace identificable a una persona; y es importante protegerlos y regularlos porque a través de los mismos, las personas se identifican para interrelacionarse con sus pares o entidades públicas y privadas, de manera física o a través del mundo virtual; y utilizados de manera incorrecta, puede resultar perjudicial para su economía e incluso atentar contra la propia integridad física y moral.

Cuando el equipo de Microsoft Perú revisó la Directiva de Seguridad de la Ley de Protección de Datos Personales, identificó diversos escenarios comunes a una gran cantidad de empresas y entidades públicas, cuya solución podía ser apoyada con tecnología. Vale acotar que esto representa sólo un pequeño subconjunto de todos los requisitos listados en la Directiva. Hemos seleccionado aquellos que más contacto tecnológico tienen y que pueden ser resueltos más directamente a través de la tecnología.

Dispositivos fuera de la Oficina y Memorias USB

Algunos clientes nos han comentado que tienen que manejar escenarios en los que sus usuarios recopilan y crean bancos de datos personales en sus laptops y tablets, las cuales son llevadas fuera de la oficina, sea porque trabajan desde casa o porque realizan actividades en el campo. La información personal a veces es compartida o trabajada mediante memorias USB u otros mecanismos.

Este tipo de escenarios requiere que la política de protección de datos permita:

- Mantener los discos duros de las tablets y laptops cifrados automáticamente.

- Cifrar toda memoria USB que saque información de la empresa.

- Implementar auditoría y protección de contraseñas a equipos que podrían obtener o transportar Datos Personales.

Estos y otros puntos son elaborados en los Requisitos 2.3.1.1, 2.3.1.4, 2.3.1.6, 2.3.2.2, 2.3.4.5, 2.3.4.6 y 2.3.5.3 (entre otros) de la Directiva de Seguridad de la Ley.

Para validar estos y otros escenarios el equipo de Microsoft ha alineado muchos de estos requisitos con la suite de gestión de dispositivos en la nube llamada Microsoft Enterprise Mobility Suite . Esta suite de gestión ayuda a cumplir diversos requisitos de la Directiva con estas funciones técnicas:

- Soporte a Múltiples Dispositivos, incluyendo tabletas, laptops y PCs Windows, iPads, iPhones y teléfonos/tablets Android.

- Gestión de Políticas de Seguridad para encender remotamente funciones como cifrado de la información del equipo, complejidad de acceso, borrado automático en caso de emergencia, y otras

- Integración con Active Directory, soportando a empresas con AD instalado, de forma integrada.

Bases de Datos Relacionales y Aplicaciones del Negocio

Otra preocupación frecuente de protección de datos personales en escenarios tecnológicos gira alrededor de la gran cantidad de información que los clientes tienen almacenados en bases de datos relacionales, aplicaciones de línea de negocios, o cubos de Inteligencia de Negocios. Modificar algunas de estas aplicaciones puede tomar mucho tiempo y ser demasiado costoso, añadiendo así a la complejidad de alinearse a la Directiva.

Un escenario interesante para facilitar este reto podría permitir:

- Implementar sistemas de auditoría en las bases de datos de las aplicaciones y en los Sistemas de Información Gerencial y sistemas de Inteligencia de Negocios.

- Integrar las auditorías con las cuentas de red de los usuarios.

- Instalar mecanismos de auditoría que cubran las actividades de los administradores de los sistemas.

- Cifrar la información de las aplicaciones sin tener que modificarlas.

Puntos como los anteriores se encuentran solicitados o sugeridos en los Requisitos 2.1.3, 2.1.5, 2.3.1.1, 2.3.1.4, 2.3.1.6, 2.3.2.5 y 2.3.4.5 (entre otros) de la Directiva de Seguridad de la Ley de Protección de Datos Personales.

Existen muchas funciones en sistemas de gestión de datos para facilitar esta tarea. Por ejemplo SQL Server 2014 Enterprise cuenta con las siguientes funciones tecnológicas para hacer más sencillo proteger la información:

- Transparent Data Encryption: Permite mantener los datos encriptados sin tener que cambiar las aplicaciones.

- SQL Server Audit: Permite construir reglas de auditoría a nivel de instancia y Base de Datos; auditoría a nivel de sentencia SQL; y auditoría a nivel de administrador.

- Windows Authentication Mode: Permite integrar permisos, cuentas y accesos al Active Directory, facilitando manejar una auditoría única. Esto también aplica a acceso a cubos de Inteligencia de Negocios.

Servidores de Archivos

Otro punto de riesgo en el manejo de los Datos Personales son la infinidad de archivos almacenados en servidores de archivos y otros ambientes compartidos, en formatos tales como Excel, Access, PDFs y otros. Parte del reto radica en que los usuarios pueden generar estos archivos por su cuenta, sin que la misma entidad lo sepa, potencialmente manejando datos fuera de las políticas corporativas.

Para manejar este tipo de escenarios se propone buscar mecanismos que:

- Clasifiquen automáticamente la información que sus usuarios almacenan de acuerdo a su sensitividad (DNIs, Teléfonos, datos bancarios, textos, etc).

- Cifren todo el contenido y datos que sus usuarios almacenan en los servidores de la empresa.

- Implementen los niveles de complejidad de contraseñas solicitados por la Directiva.

Estos y otros puntos son elaborados en los Requisitos 2.3.1.1, 2.3.1.4, 2.3.1.6, 2.3.2.5, 2.3.4.3, 2.3.4.4, 2.3.4.5, 2.3.4.6 y 2.3.5.3 (entre otros) de la Directiva de Seguridad de la Ley.

Los repositorios de archivos han evolucionado mucho, y ahora tienen mecanismos para facilitar construir políticas de seguridad adecuadas. Por ejemplo, Windows Server 2012 R2 tiene diversas funciones de almacenamiento de archivos que facilitan alinearse con la Directiva:

- File Classification Infrastructure: identifica, clasifica y aplica automáticamente políticas de seguridad a los archivos en base a ubicación, contenido u otros.

- Contraseñas Active Directory: Permiten configurar los requisitos específicos de complejidad y expiración recomendados por la Directiva.

- Bitlocker y IPSEC: Permiten almacenar la información de forma encriptada y transportarla entre PCs, Servidores y Tablets de forma encriptada.

Como un punto adicional, vale la pena recordar que Windows Server 2003 está saliendo del ciclo de soporte este próximo Julio del 2015, dando una razón más para considerar actualizar sistemas en los que se guarda información sensitiva de este tipo.

Uso y Compartición de Información

Finalmente, uno de los retos más grandes en la protección de datos es cómo manejar los procesos de uso y compartición de la información. En muchas empresas la información de datos personales es compartida por correo electrónico, reportes Excel, archivos y otros. A veces también es impresa y compartida en forma física. Para los gerentes de las empresas y entidades es difícil controlar cómo la información sensible es utilizada y compartida dentro y fuera de la organización.

El reto de gestión y compartición de datos requiere mecanismos que:

- Construya políticas que aseguren que los usuarios no puedan compartir ni imprimir e-mails, Word, Excel, PPT, etc, con personas no autorizadas.

- Automáticamente detecte información sensible que contiene datos personales y aplique permisos para un uso apropiado.

- Para el caso de validación de procedencia y verificación de identidad, implemente Firmas Digitales de manera acreditada por INDECOPI.

- Simplifique el cumplimiento de los requisitos de infraestructura.

Estos puntos, entre otros, son listados en los requisitos 2.3.1.1, 2.3.1.4, 2.3.1.6, 2.3.2.5, 2.1.3, 2.3.4.5, 2.3.4.6, 2.3.5.3, 2.3.2.2, 2.3.2.4, 1.3.1.6, 2.3.1.3, 2.3.4.7, 2.3.4.8, 2.3.5.4 y 2.3.5.5 de la Directiva de Seguridad de la Ley.

Los sistemas de gestión y colaboración pueden resolver muchos de estos retos. Por ejemplo, Office 365 Plan E3 , la suite de colaboración en la nube de Microsoft, tiene funciones de protección de datos para evitar que la información sea compartida fuera de las políticas permitidas por la entidad. Específicamente, incluye:

- Rights Management Services + Office 365 Pro Plus: Permite aplicar cifrado y políticas a Correos (con sus adjuntos) y a archivos Word, Excel y Powerpoint, definiendo si éstos pueden ser compartidos, copiados o impresos.

- Data Loss Prevention: Permite que correos electrónicos que cumplen ciertos patrones (DNI, Tarjeta de crédito, datos financieros, localidad, etc) sean clasificados o protegidos de formas personalizadas.

- Firmas Digitales: Permite implementar Firmas Digitales con la única plataforma de colaboración en la nube acreditada por INDECOPI.

- Cumple con ISO27001, así como políticas de seguridad física y de acceso a datos.

Protejamos la Información y Datos Personales

La Ley de Protección de Datos Personales y su Directiva de Seguridad son una oportunidad para salvaguardar mejor la información de ciudadanos, clientes o empleados, y la tecnología, apropiadamente usada y con la asesoría adecuada, juega un rol determinante para esto. Lo que hemos listado son sólo algunos ejemplos de cómo es posible facilitar el cumplimiento de la Ley en escenarios tecnológicos puntuales.

Para mayor información sobre algunas de las tecnologías arriba listadas y su uso en escenarios de Protección de Datos Personales, escriba al correo electrónico o365new@microsoft.com.