EU GDPR 順守において Microsoft EMS でできること – パート 3

このポストは「How Microsoft EMS can support you in your journey to EU GDPR compliance – Part 3」の翻訳です。

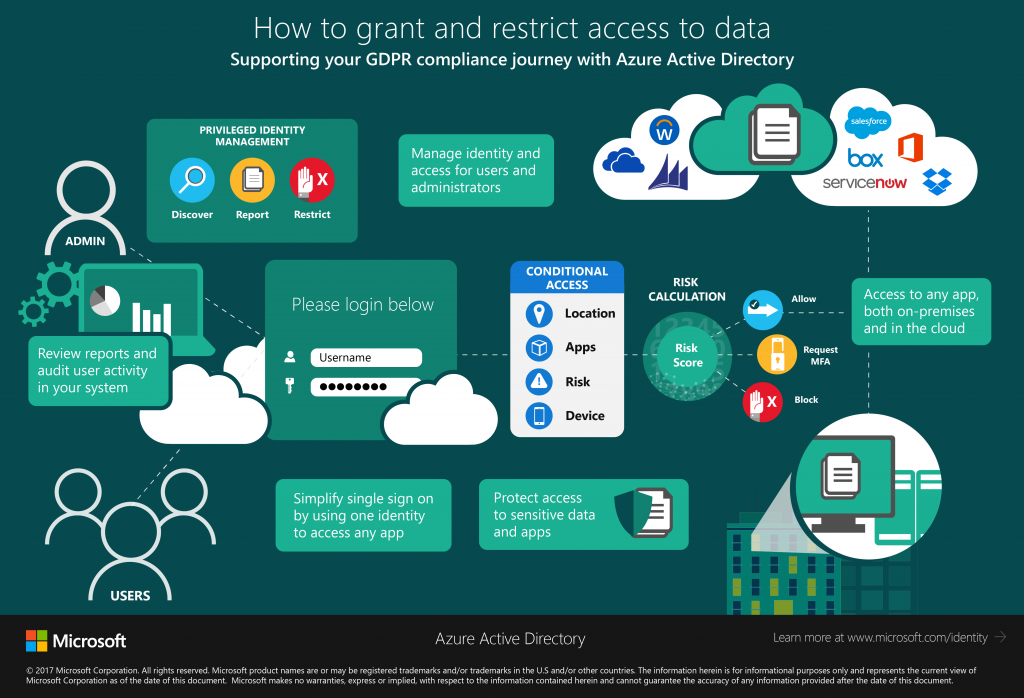

Azure Active Directory を使用してデータへのアクセス権の付与と制限を行うには

これまでのブログで、EU の一般データ保護規則である GDPR への準拠に向けた皆様の取り組みに EMS が役立つ理由をご説明してきましたが、本稿はその最新記事です。

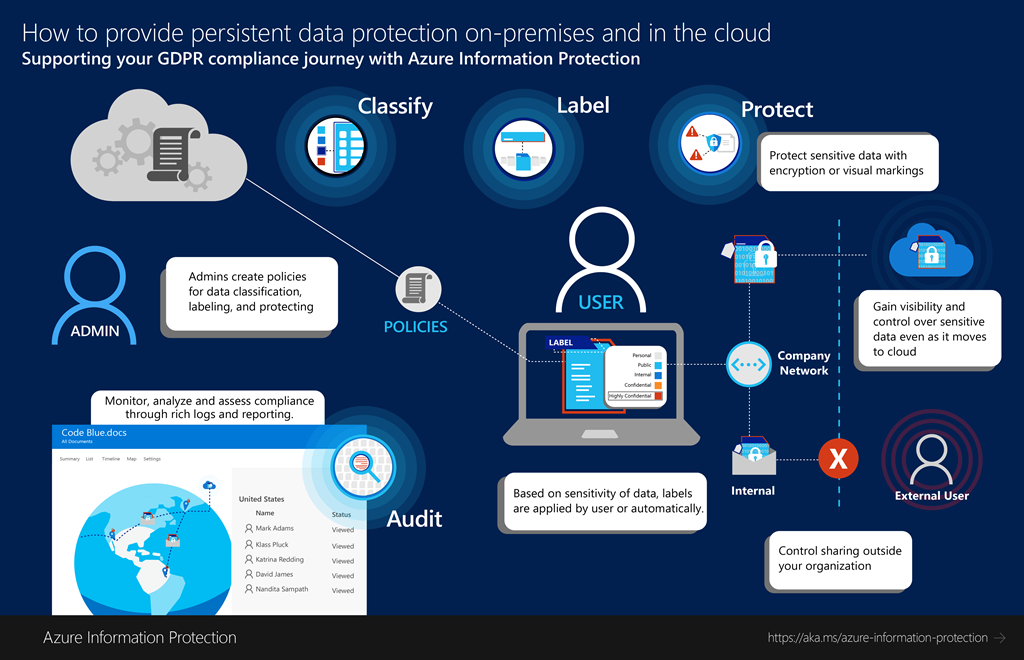

前回は、Azure Information Protection を使用してオンプレミスとクラウドに保存されたデータの一貫した保護を実現する方法をご紹介しました。

今回は、マイクロソフトの "ID とアクセス管理" ソリューションである Azure Active Directory (以下 Azure AD) を使用して、データへのアクセスを保護する方法をご説明します。

ハッカーは資格情報を盗み出そうと積極的に活動しています。資格情報の不正取得は、検出されずにネットワークに侵入するための最も簡単な方法であり、防御の最前線として ID の管理と保護が必要になるのはこのためです。サイバーセキュリティ攻撃の大半がユーザー資格情報の紛失、脆弱性、または侵害によるものだということを考えれば、今後はパスワードよりも強固なセキュリティが必要になるのは明らかです。

以降では、Azure AD の優れた機能をいくつかご紹介します。これらの機能によって "玄関" により強固な鍵を取り付けて、信頼できる人物だけが入れるようにすることができます。

アクセスを保護するための条件を設定する

データの保護に向けた取り組みは、ID をセキュリティで保護し、アクセスを制御することから始まります。そして、Azure AD を使用すれば、組織を玄関口で保護できるようになります。ただし、優れたセキュリティを実現するうえで重要なのは、信頼できるユーザーにその存在をほとんど意識させないようにすることです。過剰な制限は生産性の低下につながり、信頼できるユーザーがそれを回避する方法を見つけようとするため、リスクが生じます。各ユーザーがログインするたびに Multi-Factor Authentication (MFA) を求めることもできますが、信頼できるユーザーが作業をするうえであまり妨げにならないようにして生産性を最大限に高めながら、悪意のある人物の動きを封じることができれば理想的です。

Azure AD の条件付きアクセスを使用すれば、まさにそのような環境を実現できます。以前なら、「企業ネットワーク外からのアクセスは禁止」とか「個人用デバイスからのアクセスは禁止」とか言わなければならなかったかもしれませんが、Azure AD の条件付きアクセスなら、たいていが「条件付きなら OK」と言えるようになるでしょう。

アクセスのブロック、アクセス権の付与、またはユーザーへの MFA の要求が必要かどうかを判断するときには、ユーザーが属するグループ、ユーザーが企業リソースにアクセスする場所、使用するデバイスの正常性、サインイン、ユーザーのリスクなどを考慮する必要があります。

アクセス権を付与する前にリスクを評価する

Azure AD Identity Protection を使用すると、マイクロソフトが自社の製品、サービス、社内チーム、および社外ソースから収集したインテリジェンスの蓄積である「マイクロソフト インテリジェント セキュリティ グラフ」により強化されたリスク計算に基づいて条件付きアクセス ポリシーを定義できます。弊社ではそのようなデータに基づいて、各ユーザーまたはサインインの試行ごとのリスクを計算しています。Azure AD Identity Protection は、疑わしい動作を検出するとユーザーに通知し、ユーザーによる調査の手助けをするほか、自動的にサインインをブロックしたりパスワードをリセットしたりします。

適切なレベルのアクセス許可を必要なときにだけユーザーに付与する

ユーザーの権限が大きいほど、アカウントが侵害された場合に損害を被る可能性も大きくなります。Azure AD Privileged Identity Management を使用すると、管理者アカウントの可視性を高めて、管理者の活動を監視できるため、社内の特権アカウントの検疫を強化できます。可視性が高まることで、永続的な特権アクセスを常には必要としないユーザーについては、そのアクセス権を無効にしたうえで、Just-In-Time の特権アクセスを一時的に付与できるようになります。

グループとそのメンバーに対する特別な管理を定義する

動的グループは、管理者が定義したユーザーの属性に基づいてグループのメンバーを自動的に追加または削除する機能です。これらのグループを使用すれば、SharePoint サイトのようなアプリケーションやクラウド リソースへのアクセス権を付与できるようになります。

ユーザー、グループ、およびマネージ アプリケーションに関する情報を取得する

Azure AD レポートを使用すると、環境の詳細な動作状況を判断するために必要な情報が得られます。各ユーザーのサインイン アクティビティを確認して、どのアプリケーションをだれが使用しているかを把握することができます。監査ログでは、役割の作成、パスワードのリセット、グループの変更などの特権アクションの一覧を確認できるほか、追加、更新、または削除されたアプリケーションを確認できます。

以下の資料をご活用ください

- マイクロソフトの技術文書をご覧になり、Azure AD についての詳細を確認してください。

- ホワイトペーパーをダウンロードして、GDPR への準拠に向けた皆様の取り組みに EMS が役立つ理由について確認してください。

- EMS の無料試用版で、今回ご説明した機能をお試しください。

- マイクロソフトの GDPR Web サイトで、マイクロソフトが GDPR への準拠に向けてどう取り組んでおり、皆様の取り組みをどうお手伝いするのかについて、詳細をご覧ください。ぜひご期待ください。

このシリーズの次回の記事では、クラウド アプリ内のデータを Microsoft Cloud App Security で保護する方法について詳しく見ていきたいと思います。