サイバーセキュリティ体制の構築に向けた戦略

2017 年 4 月 18 日 - Microsoft Secure Blog スタッフ - マイクロソフト

執筆者: Michael Montoya - アジア地域エンタープライズ サイバーセキュリティ グループ、エグゼクティブ アドバイザー

このポストは「Strategies to build your cybersecurity posture」の翻訳です。

あなたはウイルスに感染したメッセージをクリックしました…」――私の前職での社内電子メール環境の管理業務は、悪名高い love bug 電子メールに関する何千ものメッセージと被害者への対応から始まりました。

今思うと、あの問題は私たちが現在直面しているものと比べれば大したことはありませんでした。私は、過去 20 年にわたってサイバーセキュリティの戦場で第一線に立ってきましたが、この業界の特に優れた専門家のなかで働けたことはとても幸運でした。その間、趣味でハッキングを楽しむ迷惑な人々によるものから、高度な戦術を駆使する国民国家や潤沢な資金を持つ組織的サイバー犯罪集団によるものへと、状況が変化するを目の当たりにしてきました。攻撃は記録的なペースで進化しており、私たちがデジタル変革に後れをとらぬよう全速力で対応を進めても、攻撃者によるイノベーションのペースは一向に衰える気配がありません。実際のところ、動向はその逆の状況を示しています。たとえば、サイバー テロリストが台頭し、インメモリ、PowerShell、WMI を悪用した、アンチフォレンジクス攻撃やマルウェア以外の攻撃など、攻撃の手段が巧妙化しています。

「このような新たな攻撃者を阻止するにはどうすればいいか」という質問をよくいただきますが、残念ながら事態は一筋縄ではいかないほど複雑です。そして、この質問をより的確な言葉で表すなら、「攻撃者による攻撃にかかるコストを大幅に増やして、攻撃者が手を出せないようにするにはどうしたらよいか」ということになるでしょう。たとえば、あなたの家が近所よりも泥棒に入られにくければ、泥棒があなたの家を狙う可能性が低くなるのと同じです。つまり問題は、"ID" が新たなネットワーク エッジとなっている世界でセキュリティ体制を強化しながら、その ID を世界中の喫茶店、空港、WiFi ホットスポットで使えるようにするにはどうすればいいか、ということになります。あなたのセキュリティ体制において、Web サイトやドキュメントに悪意が潜んでいるかどうかの判断を人間によるファイアウォールに頼っているなら、犯罪者にとってあなたの家はそのあたりで最も狙いやすい家になるかもしれません。

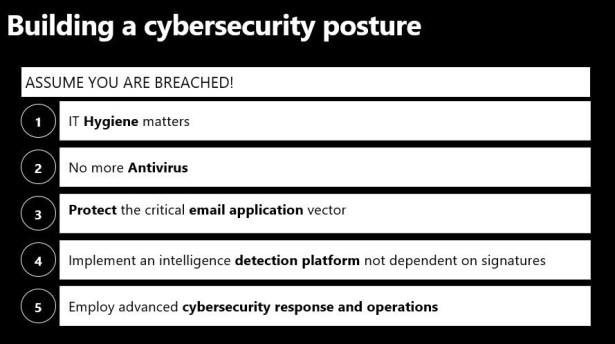

私は、長年にわたりさまざまな運用チームを率い、数多くの一流の人々や企業のなかで活動してきた経験から、セキュリティ検疫を強化してあらゆる攻撃者にとっての難易度を上げるための鋭い洞察を得ました。詳しく説明する前に、まず「自分は既に侵害を受けている」ということをはっきりさせておきましょう。これは、必ずしもあなたが悪意のある攻撃を受けているという意味ではありませんが、"侵害を想定した" 体制をとることで非常に重要な方向性が定まります (そして、残念ながら侵害が現実である可能性は高いでしょう)。

アジアでは、特に企業のセキュリティは、ファイアウォールや旧式のウイルス対策テクノロジに基づいているのが一般的です。そうした現状から、"圧倒的" 多数のエンドポイントに、悪意のあるアーティファクトの痕跡が見られます。つまり、それらのエンドポイントは既に侵害されていたことになります。

最新の FireEye のレポートによると、アジアでの攻撃の大半が 520 日もの間検出されず、その期間の 55% の攻撃は当社のファイアウォールやウイルス対策テクノロジではなく、他組織によって検出されたとのことです。世界の他の地域と同様に、アジアでのこうした数字も改善されてはいますが、そのペースは十分とは言えません。

では、侵害を想定したところで、攻撃にかかるコストをどのように増加させることができるでしょうか。ここでは、私が実際に効果のあることを確認した、基本事項を 5 つご紹介します。

- 検疫が大切。誰もが両親から「手を洗いなさい」といつも言われていたはずです。そして、後になって彼らが正しかったことがわかります。これは、テクノロジについても当てはまることです。以下は、手を洗うのと同じ、最低限の運用ガイドラインと運用セキュリティです。

- 自社の環境 (特に高価値資産) について理解する

- メンテナンス更新プログラムのパッチを適用してインストールし、高価値資産を優先させる

- 複雑なパスワードと暗号化を使用する

- 強化された管理とネットワークを実装する

- ログを保持する

- エンドポイントの最新化。私たちの多くは、サイロ化され、固定されたアプローチで最新化を行ってきました。署名ベースのウイルス対策や、ヘルプデスクへの問い合わせ件数を大幅に増やすコンプライアンス対応の暗号化のほか、少数ですが、EDR (Endpoint Detection and Response) テクノロジを採用している企業もあります。これらはそれぞれ、重要なリソースを消費するエージェントを必要とすることが多いため、エンド ユーザーから不満げに呼びだされることになります。サイロ化されたアプローチでは、既に過剰に使用されている SIEM (Security Information and Event Management) システムを運用チームがあれこれつなぎ合わせて、溢れかえらせることになるのは避けられません。最新のエンドポイントなら、これらの機能が完全に統合されており、仮想化やコンテナーといったテクノロジを利用して分離できます。以下は、最新のエンドポイント保護の基本作業です。

- ウイルス対策の基本を実施する

- ユーザーの ID を保護して、横方向の移動による侵害を阻止する

- ランサムウェアによる暗号化を阻止する

- インテリジェンス プラットフォームを利用して、攻撃や侵害の兆候を検出する

- 重要な情報を取得して活動中の侵害を再現し、高度なフォレンジクスを可能にする

- 電子メール アプリケーションの保護。米国には、「いい仕事をした日より釣れない日の方がよっぽどまし」ということわざがあります。繰り返しますが、「いい仕事をした日より釣れない日の方がよっぽどまし」です。「Verizon Data Breach Investigations Report」 (ベライゾン データ漏洩/侵害調査報告書) によると、最新の攻撃の 77% は電子メールを感染源としており、その場合はウイルスに最初に感染したコンピューターを極めて容易に発見できます。驚くべきことに、多くの企業では、スパム対策やウイルス対策のための検疫サービスを引き続き実装しながらも、サンドボックス機能や URL 書き換え機能を採用していません。今後も人間によるファイアウォールを防御の最後の砦とするのでなければ、電子メールはセキュリティ保護の対象となる重要なアプリケーションです。不可欠な機能は次のとおりです。

- スパム対策/ウイルス対策

- 添付ファイルのサンドボックス デトネーション

- URL 書き換え

- インテリジェンス プラットフォーム。現在見られる最新の攻撃は、基本的には未知のものです。ウイルス対策などの署名に基づくテクノロジが成功していないのはこのためです。インテリジェンスは、攻撃や侵害の兆候をすばやくモデリングして、そうした情報をテクノロジを通じて提供することのできる、膨大なデータ セットに基づいたものでなければなりません。このようなプラットフォームを開発した企業は、攻撃に発展する可能性のある未知の動作をより確実に見つけ出すことができて、明らかに優位に立っています。

- サイバー セキュリティの対応と運用。人は成功に不可欠な構成要素に固執するものです。セキュリティ分野の専門家の不足は無視できないところまできており、需要は高まるばかりです。この新たな領域での防御を支援する Symantec の CEO の Michael Brown 氏は、「(サイバーセキュリティ) 担当者の需要は、2019 年までに (世界で) 600 万人に上ることが予想される」と述べています。最近の投稿では、マイクロソフトのエンタープライズ サイバーセキュリティ グループ担当バイス プレジデントの Ann Johnson が、こうした不足の解消に役立つ、変更のベスト プラクティスと事例を紹介しています。そこで、確実に準備と高度な運用体制を整えてトレーニングを実施することが重要になります。「貴社で侵害が検出された場合の、サイバーセキュリティ侵害への対応計画における最初のステップは何ですか」と私が質問するとき、沈黙が返ってくることが多くても驚きません。これは、CISO や CIO にとって最優先事項であるべきです。マイクロソフトは最近、インシデント対応に取り組むためのリファレンス ガイドを公開しました。対応計画には、テクノロジ チーム、エグゼクティブ、法務、マーケティング、リスクなどの、関連するビジネス部門の関係者に参加してもらう必要がありますが、実際には、テクノロジ チームしか参加していないことがほとんどです。次に、企業では、アラートからノイズを減らして、検出機能により重要なアラートが提供されるようにする必要があります。運用チームは、エンドポイントや環境に悪意のある動作やアーティファクトが見られないか、徹底的に検査することで、リアクティブなアラート管理からプロアクティブな検出へと移行すべきです。脅威における最新のイノベーションはマルウェア以外の攻撃によるものであり、攻撃者は WMI や PowerShell などのシステム プロセスを悪用して検出を免れようとします。そのため、管理された検査機能によってそれらの異常を特定することが、新しい重要な運用プロセスとなります。また、運用チームは、レッド チーム (攻撃を仕掛ける側) /ブルーチーム (防御する側) 演習を常に実施し、メンバーのスキルを磨いて、潜在的な欠点を特定する必要があります。さらに、危機管理のためのインシデント コマンド システム (ICS) を導入して、エグゼクティブ、法務、マーケティング、財務、リスクなどの重要なビジネス部門に、インシデント対応計画に参加してもらいます。このような戦術を導入した企業は、明らかに優位に立てるでしょう。

リスクや変化の著しい脅威といった状況を考慮したとしても、デジタル変革のメリットはそれをはるかに凌ぐものです。自社だけは侵害を受けるはずがないなどと考えず、スタッフ、テクノロジ、プロセスの変革を図って、侵害の検出と修復にかかる時間を短縮する必要があります。攻撃者のコストを増大させることが最大の抑止力となり、上記のステップによってハッカーの 1 回の侵害にかかるコストを大幅に増大させることができます。

Michael Montoya は、IT 業界で 20 年の経験を持つベテランであり、現在、マイクロソフトのエンタープライズ サイバーセキュリティ グループでアジア太平洋地域を担当するエグゼクティブ セキュリティ アドバイザーを務めています。サイバーセキュリティの問題について企業のエグゼクティブや政府機関に定期的にコンサルティングを行っているほか、世界各地で開催される IT 関連カンファレンスで主な講演者としてたびたび登壇しています。