Тенденции уязвимостей межсайтовых сценариев и Internet Explorer

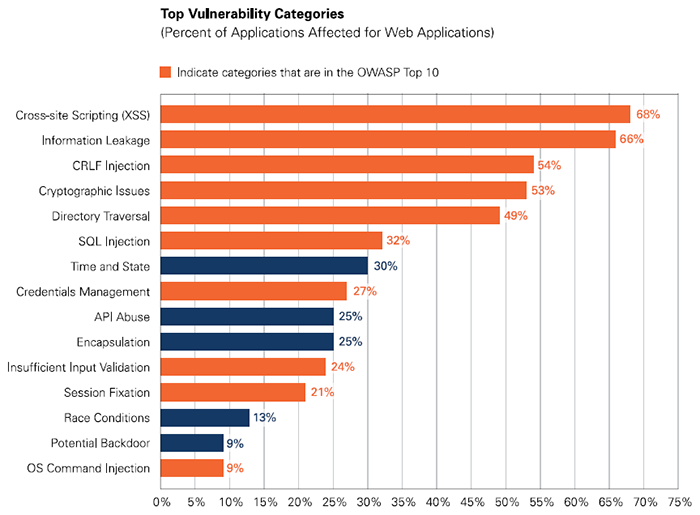

Еще в 2005 году стало ясно, что межсайтовые сценарии (XSS) являются самым распространенным типом уязвимостей программного обеспечения. Более новое исследование, проведенное компанией Veracode с использованием данных из Базы данных случаев веб-хакерства, показывает, что XSS является наиболее распространенной уязвимостью в веб-приложениях и второй из уязвимостей, которые вероятнее всего будут использованы в реальных атаках.

Диаграмма любезно предоставлена компанией Veracode; используется с разрешения

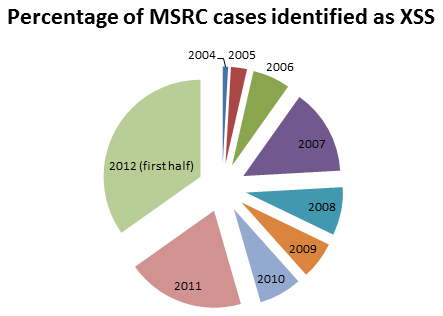

Данные из центра Microsoft Security Response Center (MSRC) говорят о росте количества уязвимостей XSS, о которых было сообщено:

Рост количества уязвимостей XSS, о которых было сообщено в 2004 – 2012 (первая половина) гг.

На приведенной выше диаграмме мы наблюдаем, что межсайтовые сценарии год за годом фактически начинают вытеснять в процентном отношении другие типы уязвимостей.

Чтобы помочь защитить пользователей, в Internet Explorer впервые реализовано множество перекрывающихся средств предотвращения воздействия уязвимостей XSS, в том числе файлы "cookie" httpOnly, security=restricted IFRAMES, toStaticHTML() и фильтр XSS в Internet Explorer. В Internet Explorer 10 реализована поддержка нового стандарта HTML5 — "песочницы" IFRAME, которая позволяет разработчикам веб-приложений более строго контролировать поведение внедренного контента. Мы планируем продолжать инвестиции в эту область, поскольку реальные данные продолжают демонстрировать рост относительного числа уязвимостей XSS на практике.

Чтобы проверить влияние фильтра XSS в Internet Explorer, мы провели подробный анализ всех уязвимостей, о которых было сообщено в центр MSRC в первой половине 2012 года. Этот анализ показал, что в настоящее время фильтр XSS в Internet Explorer применяется для 37 % всех легитимных уязвимостей, о которых было сообщено в MSRC. (Для сравнения, другой очень распространенный класс уязвимостей — безопасность памяти — является причиной 24 % уязвимостей в том же наборе данных.)

Фильтр XSS в Internet Explorer — это всего лишь один пример того, что наша стратегия предотвращения угроз, реализуемая в браузере, не ограничивается только средствами защиты памяти, такими как ASLR и DEP/NX. Поскольку все больше пользователей и организаций применяют веб-технологии, задача предотвращения воздействия уязвимостей межсайтовых сценариев и других уязвимостей в веб-приложениях становится все более важной. Мы с радостью наблюдаем положительное влияние средств предотвращения воздействия угроз, связанных с межсайтовыми сценариями, и будем непрерывно работать над внедрением новых средств в этой области.

— Дэвид Росс (David Ross), ведущий инженер по программным средствам обеспечения безопасности, Microsoft Security Response Center