XSS 동향과 Internet Explorer

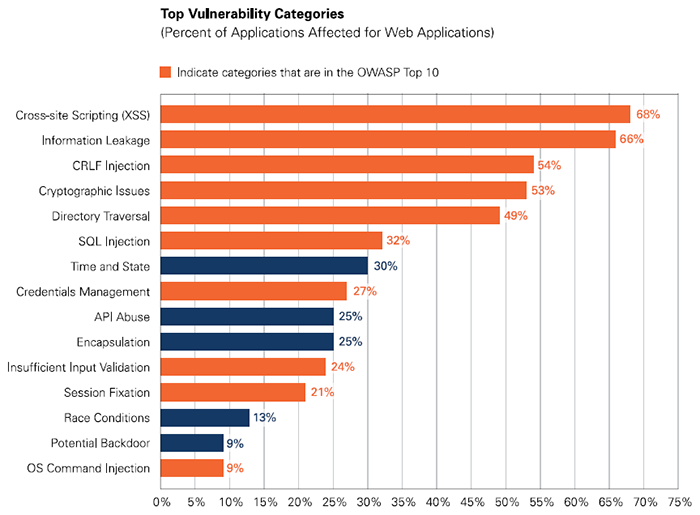

2005년, XSS(Cross-Site Scripting)는 가장 일반적으로 보고되는 유형의 소프트웨어 취약성으로 인식되었습니다. Veracode에서 Web Hacking Incident Database의 데이터를 사용하여 최근에 수행한 연구 결과에서는 XSS가 웹 응용 프로그램에서 가장 널리 퍼져 있는 취약성이며 실제 공격에서 두 번째로 많이 악용되는 것으로 나타났습니다.

차트 제공: Veracode(사용 허가)

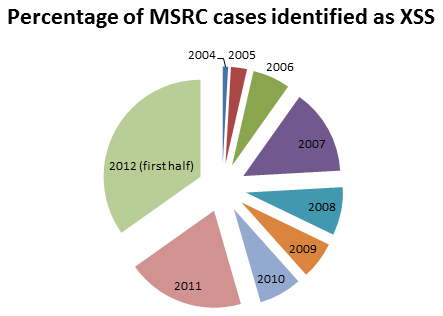

MSRC(Microsoft 보안 대응 센터)의 데이터는 보고된 XSS 취약성이 증가하고 있음을 보여 줍니다.

보고된 XSS 취약성의 증가(2004년~2012년 상반기)

위 차트는 해를 거듭할수록 XSS가 보고된 다른 유형의 취약성보다 점점 더 많은 비중을 차지하고 있음을 보여 줍니다.

사용자를 보호하기 위해 Internet Explorer에서는 httpOnly 쿠키, security=restricted IFRAMES, toStaticHTML() 및 IE XSS 필터를 비롯하여 XSS를 대상으로 한 다중 중첩 마이그레이션 구현을 개척했습니다. 이제 IE10에서는 웹 응용 프로그램 개발자가 포함된 콘텐츠의 동작을 보다 강력하게 제어할 수 있도록 새로운 HTML5 표준인 IFRAME Sandbox를 지원합니다. Microsoft는 실제 데이터가 XSS 취약성의 상대적인 양적 증가를 지속적으로 보여 줌에 따라 이러한 투자를 계속해 나갈 예정입니다.

IE XSS 필터의 영향을 검토하기 위해 2012년 상반기 동안 MSRC에 보고된 모든 취약성을 철저히 분석했습니다. 이 분석에서 현재 MSRC에 보고된 '모든' 정상적인 취약성의 37% 에 IE XSS 필터가 적용되는 것으로 확인되었습니다. 자주 보고된 또 다른 취약성 등급은 메모리 안전이었는데, 이는 같은 데이터 집합 내에서 취약성의 24% 를 차지했습니다.

IE XSS 필터는 우리의 브라우저 위협 완화 전략이 ASLR 및 DEP/NX와 같은 메모리 안전 완화에 그치지 않음을 보여 주는 하나의 예에 불과합니다. 점점 많은 고객과 기업에서 웹 기술을 활용함에 따라 XSS 및 기타 웹 응용 프로그램 취약성을 완화하는 것이 더욱 더 중요해지고 있습니다. 우리는 XSS의 위협으로부터 영향이 완화된 결과를 보게 된 것을 기쁘게 생각하며, 앞으로도 이 분야에서 지속적으로 혁신을 이루어 나갈 것입니다.

- David Ross, Microsoft 보안 대응 센터 수석 보안 소프트웨어 엔지니어