XSS e Internet Explorer

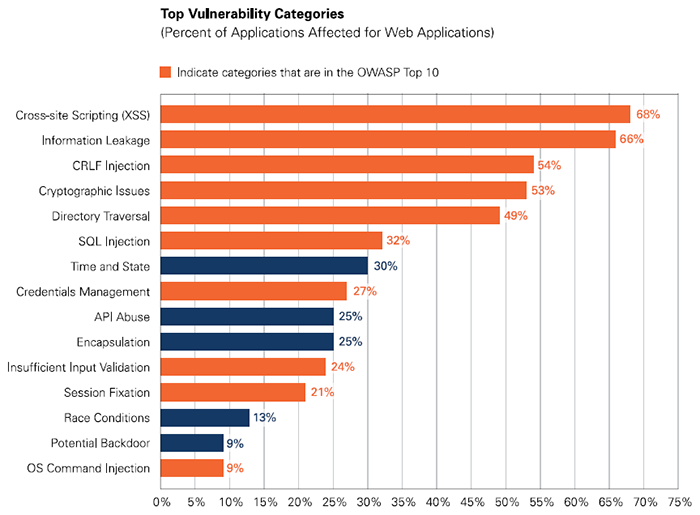

Já em 2005, o XSS (script intersite) foi identificado como o tipo de vulnerabilidade de software mais comumente relatado. Um estudo mais recente realizado pela Veracode com dados do banco de dados de incidentes de hackers mostra que o XSS é a vulnerabilidade mais comum em aplicativos Web, além de ser o segundo tipo mais utilizado em ataques fora do mundo virtual.

Gráfico fornecido pela Veracode; usado sob permissão

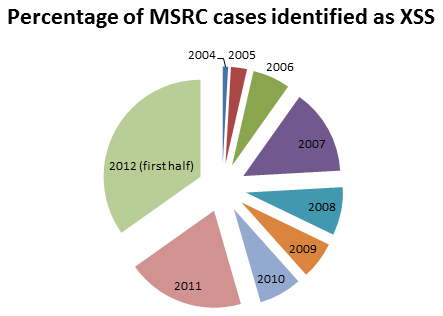

Dados do MSRC (Microsoft Security Response Center) demonstram o aumento no número de relatos de vulnerabilidades do XSS:

Aumento no número de vulnerabilidades do XSS entre 2004 e 2012 (primeira metade)

O gráfico acima ilustra como temos observado uma real predominância do XSS em relação a outros tipos de vulnerabilidades relatadas, em termos percentuais, ano após ano.

Para ajudar a proteger os usuários, o Internet Explorer foi o pioneiro na implementação de vários planos de redução sobrepostos voltados para o XSS, incluindo cookies httpOnly, IFRAMES security=restricted, toStaticHTML() e o Filtro XSS do IE. O IE10 apresenta suporte para o novo padrão HTML5 IFRAME Sandbox, que permite aos desenvolvedores de aplicativos Web controlar mais estritamente o comportamento do conteúdo inserido. Daremos continuidade a esses investimentos porque os dados do mundo real continuam mostrando um enorme aumento na quantidade relativa de vulnerabilidades do XSS.

Para examinar o impacto do Filtro XSS do IE, fizemos uma análise detalhada de todas as vulnerabilidades relatadas ao MSRC na primeira metade de 2012. Essa análise mostrou que, no momento, o Filtro XSS do IE se aplica a 37% de todas as vulnerabilidades reais relatadas ao MSRC. (Em termos de comparação, outra classe com alto índice de relatos de vulnerabilidade é a segurança da memória, que responde por 24% das vulnerabilidades no mesmo conjunto de dados.)

O Filtro XSS do IE é apenas um exemplo de como demos continuidade à nossa estratégia de redução de ameaças no navegador, mesmo com os planos de redução relacionados à segurança da memória, como o ASLR e o DEP/NX. À medida que clientes e empresas utilizam tecnologias baseadas na Web, a redução de vulnerabilidades do XSS e em outros aplicativos Web se torna cada vez mais importante. Estamos felizes com o impacto dos planos de redução contra a ameaça do XSS e procuramos fazer inovações constantes nessa área.

—David Ross, diretor de engenharia de software de segurança, Microsoft Security Response Center