Autenticación Multifactor (MFA) para el acceso al portal de Azure

Introducción

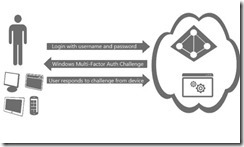

La autenticación Multi-Factor reduce el riesgo de las empresas proporcionando un nivel extra en la autenticación, a parte de las credenciales de inicio de sesión del usuario, para proteger el acceso a los empleados, clientes y partners.

Después de que el usuario haga el inicio de sesión de la forma habitual Microsoft Azure pedirá una autenticación adicional a través de un dispositivo previamente autorizado, donde el usuario deberá validar esa conexión.

En este post vamos a ver como habilitar y configurar la autenticación Multi-Factor para que los usuarios tengan este paso adicional al iniciar sesión.

¿Qué métodos de validación tenemos disponibles?

El primer paso de inicio de sesión será el habitual de usuario y contraseña y acto seguido disponemos de múltiples opciones:

· Apps de Autenticación Multi-Factor: disponibles para Windows Phone, Android e iOS. Los usuarios podrán descargar estas Apps de forma gratuita y activarlas usando el código proporcionado durante la configuración inicial: cuando el usuario inicie sesión por primera vez se enviará una notificación push al dispositivo registrado. El usuario simplemente deberá autorizar o denegar la solicitud. Una vez la App esté instalada y configurada podrá trabajar de 2 modos diferentes para proporcionar la seguridad adicional que proporciona la autenticación Multi-Factor:

o Notificación: en este modo se enviará una notificación push al dispositivo registrado donde el usuario dispondrá de las opciones Autenticar o, por el contrario, Denegar o Denegar y reportar como fraude.

o Clave única: en este modo, la aplicación de Autenticación Multi-Factor puede ser utilizada para como generador de tokens para generar un código OATH. Este código deberá ser proporcionado como el segundo paso de la autenticación.

· Llamada telefónica automatizada: se realiza una llamanda del servicio de Autenticación Multi-Factor a cualquier teléfono. Simplemente se deberá contestar la llamada y pulsar # en el teclado del móvil para completar el inicio de sesión.

· Mensaje de texto: se envía un SMS por el servicio de Autenticación Multifactor a cualquier teléfono móvil. El SMS contiene un código de acceso único que el usuario deberá utilizar el código en la pantalla de inicio de sesión.

¿Cómo empezar?

Una vez tengamos nuestra cuenta de Microsoft Azure, el primer paso será crear nuestro proveedor de autenticación multifactor. Para ello iremos a Nuevo -> Servicios de Aplicaciones -> Active Directory -> Proveedor de autenticación multifactor.

Aquí deberemos elegir:

· Nombre: nombre del proveedor de autenticación multifactor.

· Modelo de uso: el modo de uso del proveedor de autenticación multifactor:

o Por autenticación: modo de compra que carga por autenticación.

o Por usuario activo: modo de compra que carga por usuario activo.

· Directorio: sobre el que deberá actuar.

Importante remarcar que una vez creado el proveedor de autenticación multifactor no será posible cambiar el modelo de uso.

Una vez tengamos el proveedor de autenticación multifactor creado ya podremos empezar a su habilitación y gestión. Para ello iremos a Active Directory y entraremos en el directorio que queramos gestionar con autenticación multifactor. Una vez aquí iremos a usuarios y entraremos en la opción Admin. Aut. Multifactor.

Aquí nos aparecerán los usuarios que se encuentran en el directorio, sus cuentas y el estado de la autenticación multifactor.

Como podemos ver en la imagen, si hemos seleccionado un usuario que sea elegible para el multifactor nos aparecerá un menú (marcado en rojo) donde nos permitirá gestionar las opciones de la autenticación multifactor.

Un detalle importante a tener en cuenta es que no es posible habilitar la autenticación multifactor en cuentas Microsoft ID.

Advertencias:

Tenga en cuenta que una vez habilitada la autenticación multifactor en una cuenta de administrador, los clientes que no son de explorador como Lync, Outlook, Word o Powershell no funcionarán.

Para los administradores, la recomendación es tener una cuenta de administrador para las acciones de administración y una cuenta que no sea de administrador que se utilice para las tareas diarias. Puede vincular los buzones para estas cuentas y usar Outlook a través de la cuenta que no es administrador.

Asegúrese de crear una cuenta de servicio con una contraseña muy segura para ejecutar scripts de PowerShell y no habilitar esa cuenta para la autenticación multifactor.

Más información en:

· Autenticación multifactor de Azure: https://azure.microsoft.com/es-es/services/multi-factor-authentication/

· Protección del acceso a servicios de nube – Información para los administradores: https://msdn.microsoft.com/library/azure/dn394289.aspx

Sergio Guerrero Haro

Microsoft Azure Support Engineer