Dynamics CRM 2013 クレームベース認証およびインターネットに接続する展開 (IFD) 構成について Part 4

みなさん、こんにちは。

いよいよクレームベース認証およびインターネットに接続する展開 (IFD) 構成の最終回のご紹介です。

今回で IFD 構成での接続設定が完了します。

前回までの内容は以下からご参照ください。

Dynamics CRM 2013 クレームベース認証およびインターネットに接続する展開 (IFD) 構成について Part 1 (URL)

Dynamics CRM 2013 クレームベース認証およびインターネットに接続する展開 (IFD) 構成について Part 2 (URL)

Dynamics CRM 2013 クレームベース認証およびインターネットに接続する展開 (IFD) 構成について Part 3 (URL)

セクション 7 : ADFS 構成 Part 2

この作業は ADFS サーバー (本ブログではサーバー名 : adfs) で行います。

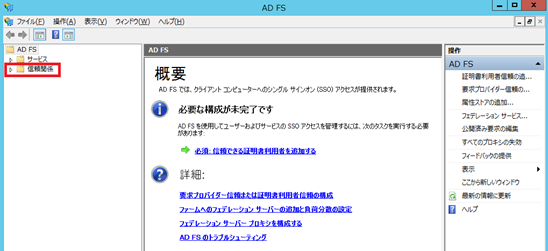

1. 前回一旦保留した時点の画面です。

サーバー マネージャー > ツール > AD FS の管理 から、左側ペインにある「AD FS」-「信頼関係」を開きます。

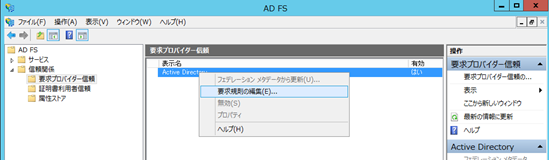

2. 「要求プロバイダー信頼」を選択し、中央ペインの「Active Directory」を右クリックし、[要求規則の編集] をクリックします。

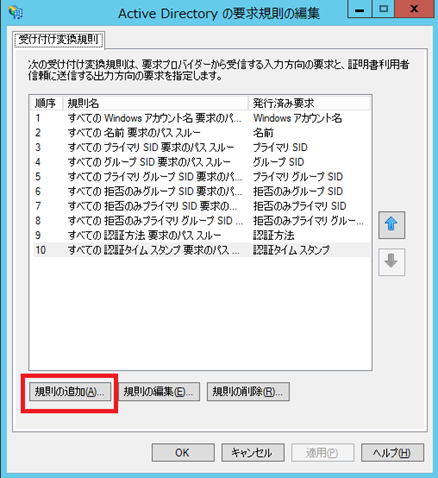

3. [規則の追加] をクリックします。

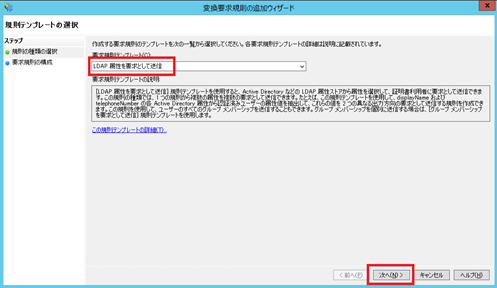

4. 「LDAP 属性を要求として送信」を選択し、[次へ] をクリックします。

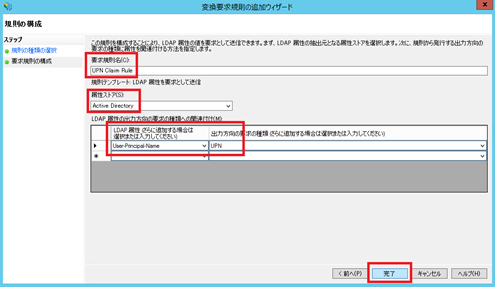

5. 要求規則名に任意の名前 (下図では UPN Claim Rule) を入力します。属性ストアに Active Directory

を選択します。

LDAP 属性の出力方向の要求の種類への関連付けに、LDAP属性に「User-Principal-Name」、

出力方向の要求の種類に「UPN」を選択します。[完了] をクリックします。

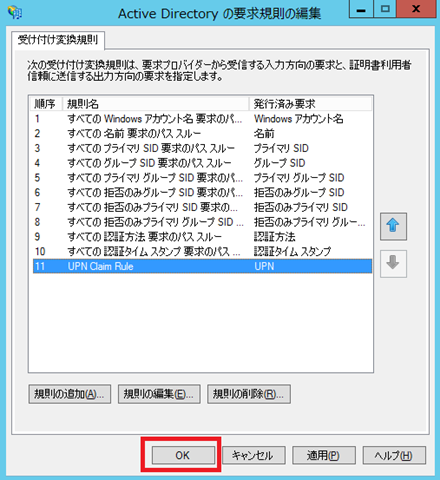

6. 変換規則が追加されたことを確認し、[OK] をクリックします。

7. 「証明書利用者信頼」を右クリックし、「証明書利用者信頼の追加」をクリックします。

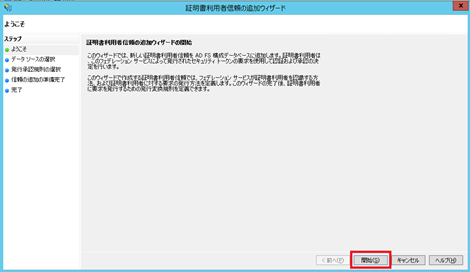

8. [開始] をクリックします。

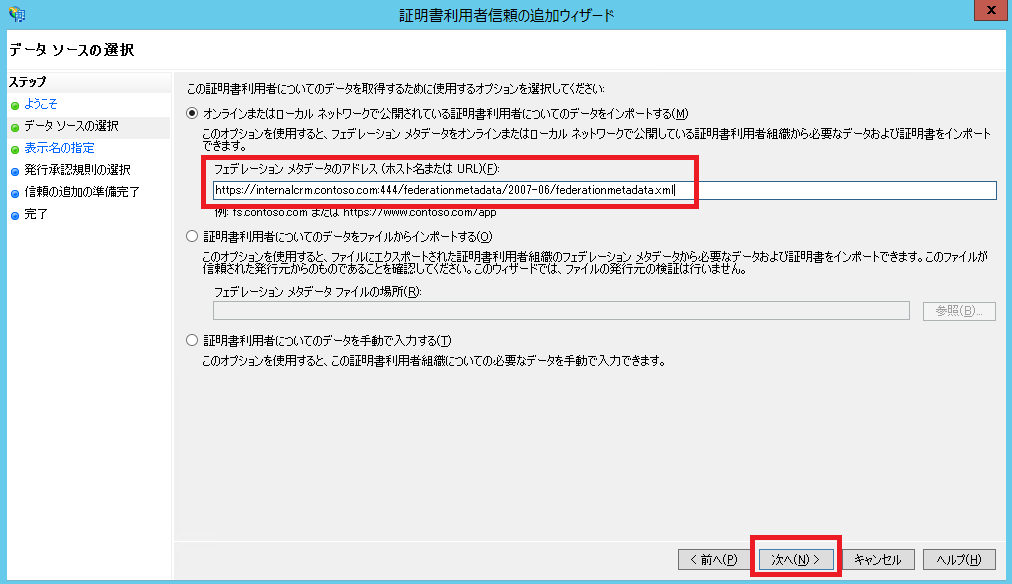

9. フェデレーション メタデータのアドレス を入力します。本ブログでは、内部接続名

https://internalcrm.contoso.com:444/FederationMetadata/2007-06/FederationMetadata.xml

としています。[次へ] をクリックします。

※本ブログの場合、TCP 444 ポートを Windows Firewall にて受信許可の設定変更を実施済みです。

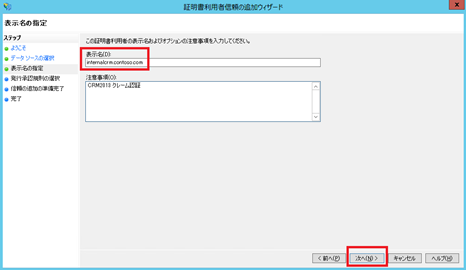

10. 任意の表示名を入力します。必要に応じて注意事項に入力し、 [次へ] をクリックします。

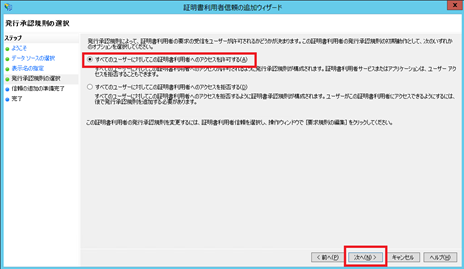

11. 「すべてのユーザーに対してこの証明書利用者へのアクセスを許可する」を選択し、

[次へ] をクリックします。

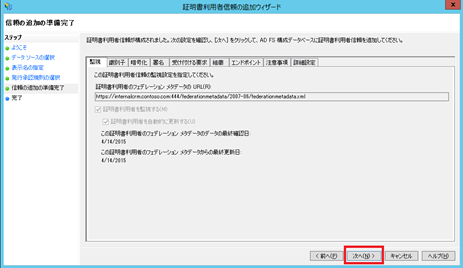

12. 表示された内容を確認し、[次へ] をクリックします。

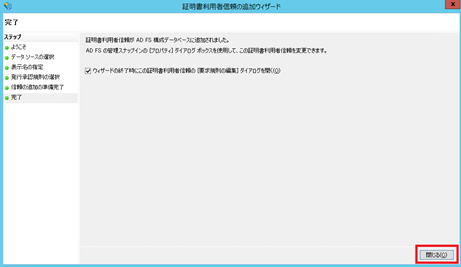

13. 「ウィザードの終了時にこの証明書利用者信頼の [要求規則の編集] ダイアログを開く」が

チェックされた状態で、[閉じる] をクリックします。

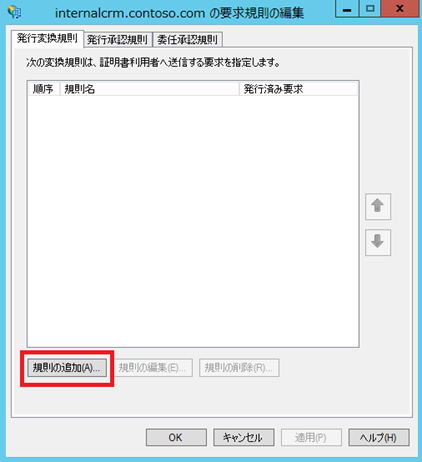

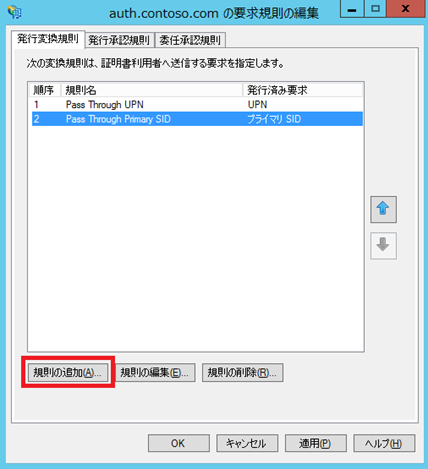

14. 発行変換規則を三つ追加します。 [規則の追加] をクリックします。

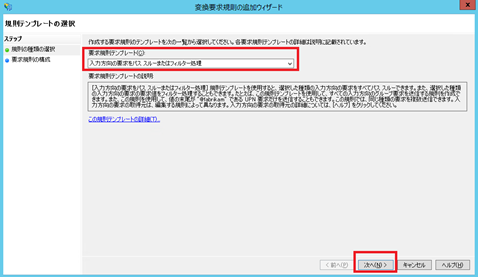

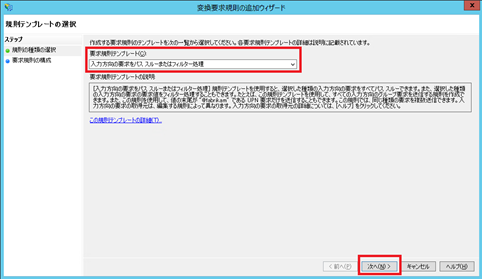

15. 「入力方向の要求をパス スルーまたはフィルター処理」を選択し、[次へ] をクリックします。

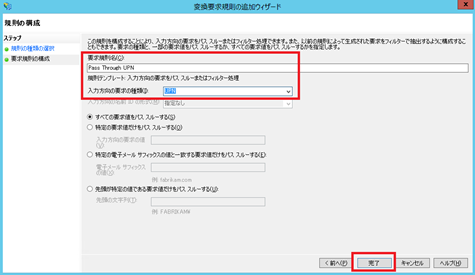

16. 要求規則名に任意の名称 (本ブログでは Pass Through UPN) を入力し、「入力方向の要求の種類」で

「UPN」を選択して、[完了] をクリックします。

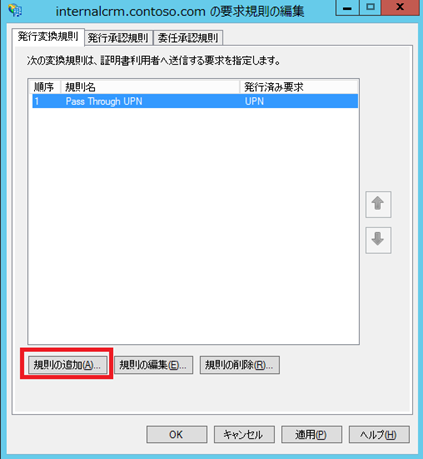

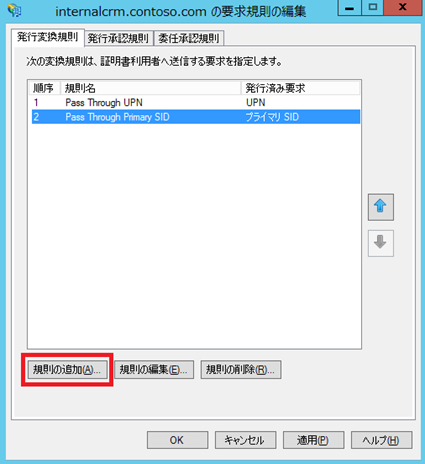

17. 規則が追加されたことを確認し、再度 [規則の追加] をクリックします。

18. 「入力方向の要求をパス スルーまたはフィルター処理」を選択し、[次へ] をクリックします。

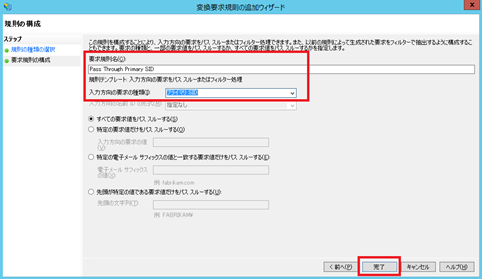

19. 「要求規則名」に任意の名称 (本ブログでは Pass Through Primary SID) を入力し、

「入力方向の要求の種類」で「プライマリ SID」を選択して [完了] をクリックします。

20. 規則が追加されたことを確認し、再度 [規則の追加] をクリックします。

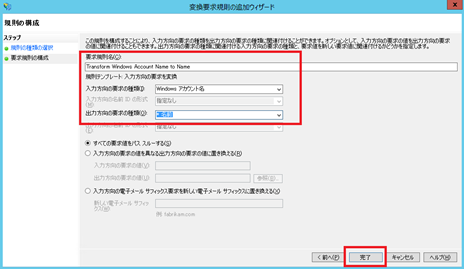

21. 「入力方向の要求を変換」を選択し、[次へ] をクリックします。

22. 「要求規則名」に任意の名前 (本ブログでは Transform Window Account Name to Name) を

入力します。

「入力方向の要求の種類」に「Windows アカウント名」を選択し、「出力方向の要求の種類」に

「* 名前」を選択して [完了] をクリックします。

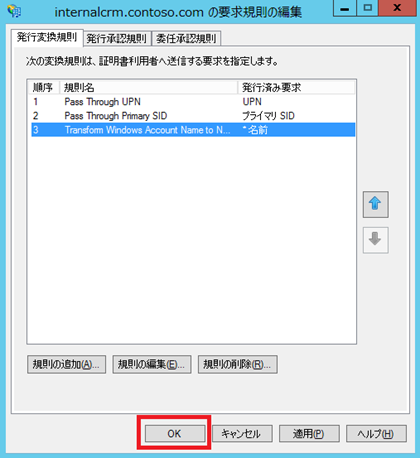

23. 規則が三つ追加されたことを確認し、[OK] をクリックします。

セクション 8 : IFD の構成

ここまでの作業で CRM サーバーへの IFD 構成の準備ができました。

この作業は CRM サーバー (本ブログではサーバー名 : crm2013jpn) で行います。

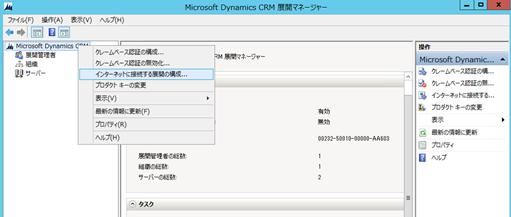

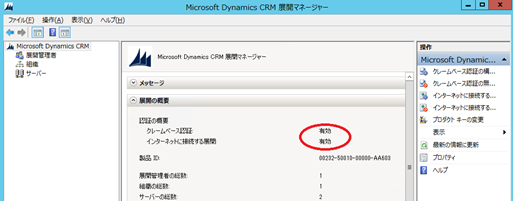

1. CRM 展開マネージャーを起動し、左側ペインの「Microsoft Dynamics CRM」を選択して、

右クリックし、「インターネットに接続する展開の構成」を選択します。

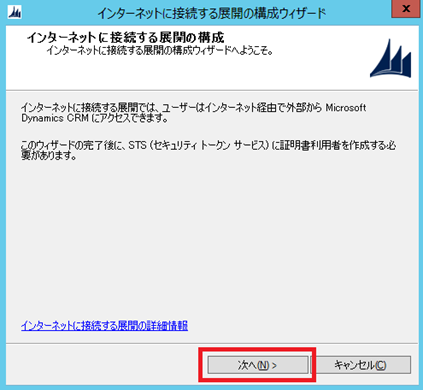

2. 構成ウィザードが起動されたら、[次へ] をクリックします。

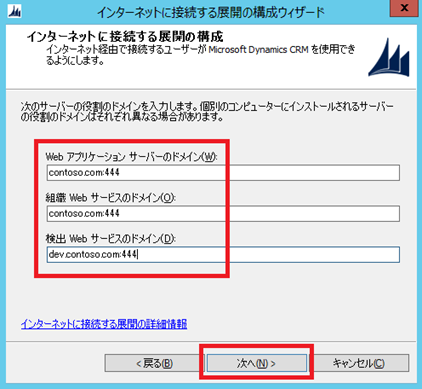

3. 各項目を入力し、[次へ] をクリックします。

「Web アプリケーション サーバーのドメイン」、「組織 Web サービスのドメイン」の指定は

サーバー名ではなく、ドメイン名であることに注意してください。

本ブログでは、一台の CRM サーバーにフル インストールを行ったため、この二つのサーバーは

同じ指定となります。

「検出 Web サービスのドメイン」はサービスをホストしているサーバー名を指定します。

DNS の設定にて CNAME で Dev として作成した、展開 Web サービスのエイリアス名を指定します。

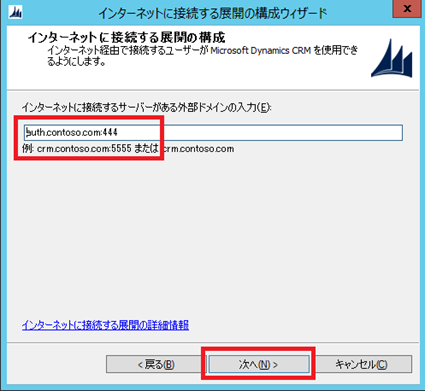

4. IFD 接続用の CRM サーバーの名前を指定し [次へ] をクリックします。

本ブログでは DNS 設定で作成した CNAME で Auth として作成したエントリーを使用しています。

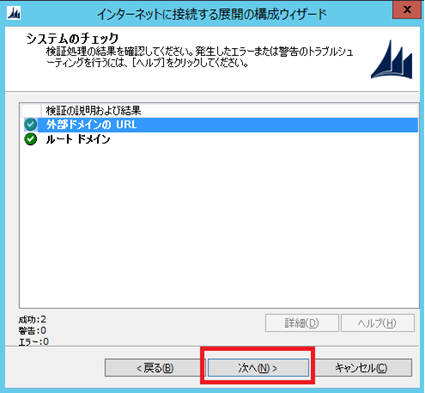

5. システムのチェックでエラーが発生しないことを確認し、[次へ] をクリックします。

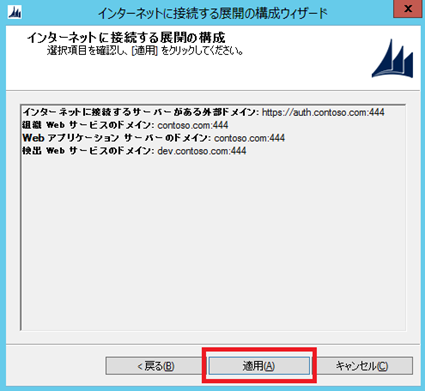

6. 設定内容を確認し、[適用] をクリックします。

7. 正常に構成が完了したことを確認し、[完了] をクリックします。

8. 展開マネージャーにて、「クレームベース認証」、「インターネットに接続する展開」が

ともに「有効」となっていることを確認します。

セクション 9 : ADFS 構成 Part 3

いよいよ構成作業は最後となります。CRM サーバーでの IFD 構成を終えたので、

この作業は ADFS サーバー (本ブログではサーバー名 : adfs) で行います。

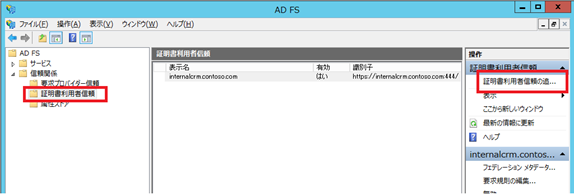

1. サーバー マネージャー > ツール > AD FS の管理 から、左側ペインにある「AD FS」-「信頼関係」を開きます。

「証明書利用者信頼」を展開し、「証明書利用者信頼の追加」をクリックします。

2. [開始] をクリックします。

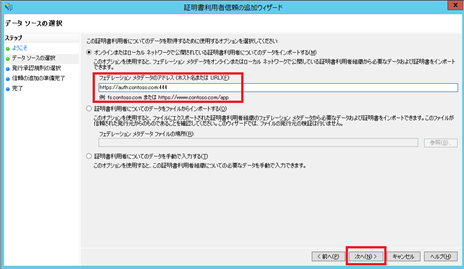

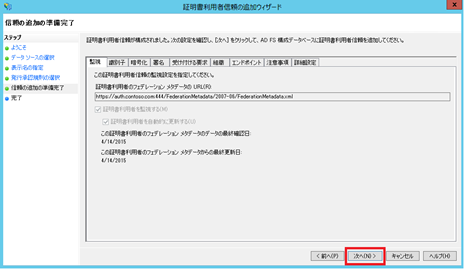

3. 「フェデレーション メタデータのアドレス」を入力し、[次へ] をクリックします。

メタデータは IFD の構成を行った際に生成されております。 本ブログでは

https://auth.contoso.com:444 を指定しています。

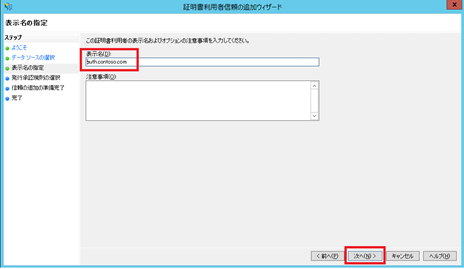

4. 任意の表示名を入力します。必要に応じて注意事項に入力し、[次へ] をクリックします。

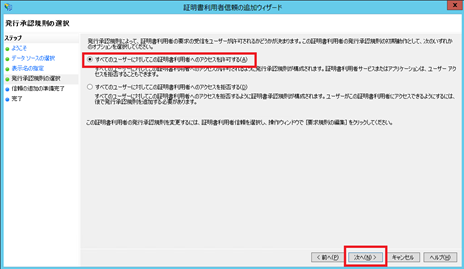

5. 「すべてのユーザーに対してこの証明書利用者へのアクセスを許可する」を選択し、

[次へ] をクリックします。

6. 表示された内容を確認し、[次へ] をクリックします。

7. 「ウィザードの終了時にこの証明書利用者信頼の [要求規則の編集] ダイアログを開く」

がチェックされた状態で、 [閉じる] をクリックします。

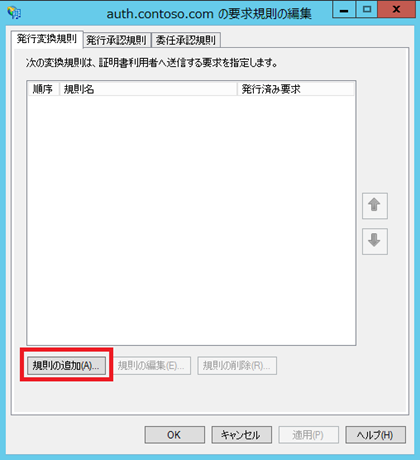

8. 発行変換規則を三つ追加します。 [規則の追加] をクリックします。追加する内容はセクション 7 と同じ

ですが、念のためスクリーンショットを再度掲載します。

※ウィンドウ タイトルのサーバー名が異なることに注意してください。

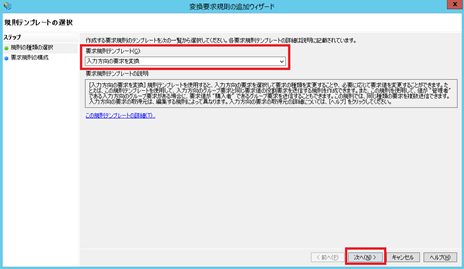

9. 「入力方向の要求をパス スルーまたはフィルター処理」を選択し、[次へ] をクリックします。

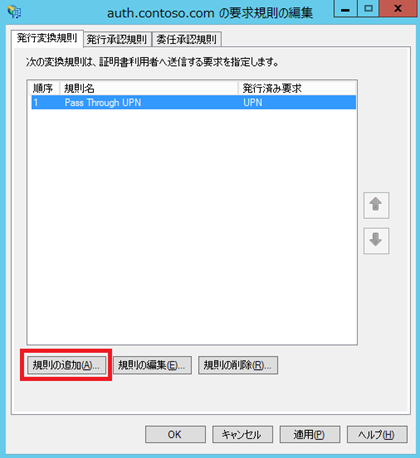

10. 「要求規則名」に任意の名称 (本ブログは Pass Through UPN) を入力し、「入力方向の要求の種類」で

「UPN」を選択して [完了] をクリックします。

11. 規則が追加されたことを確認し、再度 [規則の追加] をクリックします。

12. 「入力方向の要求をパス スルーまたはフィルター処理」を選択し、[次へ] をクリックします。

13. 「要求規則名」に任意の名称 (本ブログでは Pass Through Primary SID) を入力し、

「入力方向の要求の種類」で「プライマリ SID」を選択して [完了] をクリックします。

14. 規則が追加されたことを確認し、再度 [規則の追加] をクリックします。

15. 「入力方向の要求を変換」を選択し、[次へ] をクリックします。

16. 「要求規則名」に任意の名前 (本ブログでは Transform Window Account Name to Name) を

入力します。「入力方向の要求の種類」に「Windows アカウント名」を選択し、

「出力方向の要求の種類」に「* 名前」を選択して [完了] をクリックします。

17. 規則が三つ追加されたことを確認し、[OK] をクリックします。

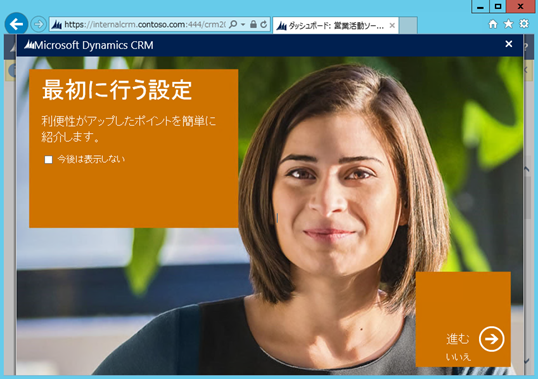

以上で IFD 構成が完了しました。実際にアクセスしてみましょう。

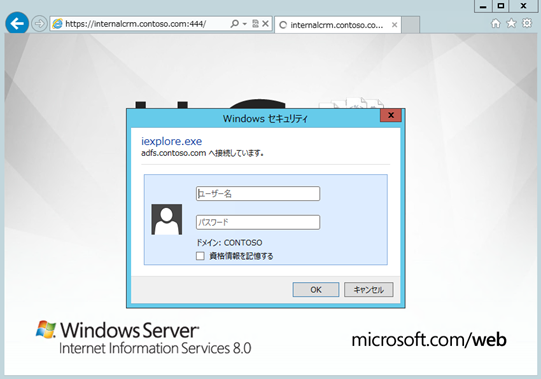

まずは、内部接続 URL に指定した https://internalcrm.contoso.com:444 にアクセスします。

認証画面において ADFS サーバーにアクセスしていることが確認できます。

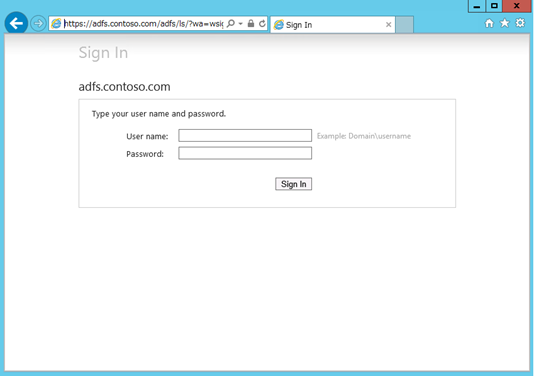

次は、外部接続 URL に指定した https://crm2013.contoso.com:444 でアクセスします。

アドレスバーをご確認ください。 自動的にリダイレクトされ ADFS サーバーにアクセスしていることが

確認できます。

まとめ

四回にわたるご紹介にお付き合いいただきありがとうございました。サーバー構成により設定する

サーバーが異なったり追加の構成・設定が必要となったりすることがあります。

本ブログが設定の一助となれば幸いです。

- Dynamics CRM サポート 岡村 千香

※本情報の内容(添付文書、リンク先などを含む)は、作成日時点でのものであり、予告なく変更される場合があります。