Home Realm Discovery (HRD)–Découverte du royaume d’origine

| English | Français |

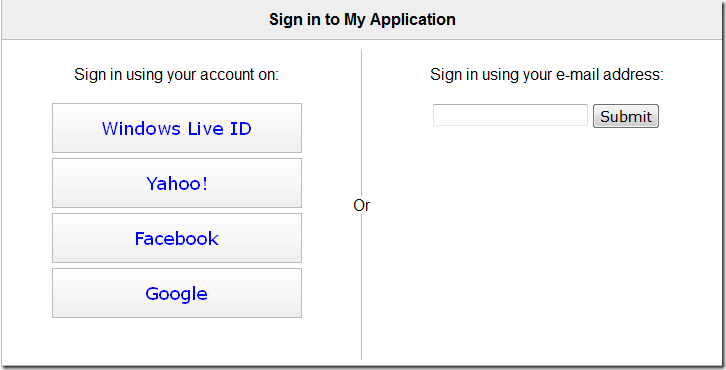

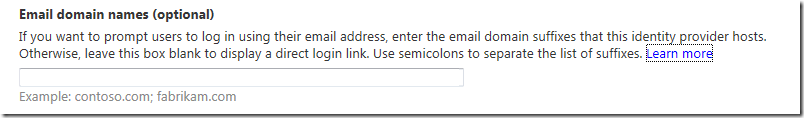

| Home Realm Discovery (HRD) is a classical problem with federated identity. Many users may arrive to your web site, but you don’t know who they are before they authenticate so you have to ask them or guess. There are several techniques: 1/ ask them with a combo box or a list of links/buttons 2/ give them a specific URL that correspond to their home realm (ex: https://www.rpwebsite.com/contoso is given to Contoso users and it redirects them to their Contoso STS*, while https://www.rpwebsite.com/adatum is given to the Adatum users which redirects them to their Adatum STS). 3/ try to guess from the request (cookies, client IP Address, …) 4/ Ask for an e-mail address in B2B scenarios; from the domain you will be able to know which company the user is from. For instance anybody@contoso.com should be redirected to Contoso’s STS. Azure Access Control Services (Azure ACS for short) can accept any Login page. By default, means # 1/ and 4/ are provided as explained at the following URLs: | La découverte du domaine d’origine est un problème classique avec la fédération d’identité. Beaucoup d’utilisateurs peuvent arriver vers votre site Web, mais vous ne savez pas encore auprès de quel STS* ils peuvent récupérer un jeton puisque ce dernier est spécifique à leur entreprise et que vous ne les avez pas encore authentifiés. Il existe plusieurs techniques: 1/ Demander à l’utilisateur à l’aide de liste déroulante, de boutons ou de liens 2/ donner une URL spécifique qui correspond à chaque domaine de départ (ex: https://www.rpwebsite.com/contoso est donné aux utilisateur de Contoso et les redirige vers le STS* de Contoso, alors que https://www.rpwebsite.com/adatum est fourni aux utilisateurs d’Adatum qui les redirige vers le STS d’Adatum) 3/ Essayer de deviner en fonction de la requête (cookies, adresse IP cliente, …) 4/ Demander une adresse e-mail dans les scénarios B2B; en fonction du domaine il sera simple de connaître la société d’origine. Par exemple quelquun@contoso.com devra être redirigé vers le STS de Contoso. Azure Access Control Services (en abrégé Azure ACS) peut accepter toute sorte de page de Login. Par défaut, il fournit les moyens n° 1/ et 4/ comme expliqué aux URLs suivantes: |

https://msdn.microsoft.com/en-us/library/gg185963.aspx

(“Learn More” == https://msdn.microsoft.com/en-us/library/gg185933.aspx)

* STS = Security Token Service

![]()

Benjamin